Tal y como les prometí en la entrada anterior, hoy vamos a ver una herramienta con la que podamos firmar ejecutables desde Windows.

Dicha herramienta se llama SignTool y viene incorporada en la SDK de Windows.

La podremos descargar desde MSDN, pero para obtenerla debemos descargar todo el paquete SDK.

http://www.microsoft.com/en-us/download/details.aspx?id=8279

Instalación

Lo primero que haremos será descargar el paquete SDK desde el enlace anterior.

Una vez descargado y ejecutado deberemos seguir el Wizard para dejarlo instalado:

Listo, ya tenemos instalado el paquete SDK, así que nos dirigimos al directorio de instalación para verificar que tenemos la herramienta deseada:

Uso

Para poder ver los comandos de los que dispone la herramienta, abriremos una consola en dicho directorio y ejecutaremos el siguiente comando:

O si lo preferís, podéis echarle un vistazo a la página de MSDN:

Una vez ya tenemos todo preparado, vamos a empezar a jugar con esta herramienta.

Si recordamos bien, en la entrada anterior utilizamos el troyano educativo Flu, por lo que para esta entrada lo volveremos a utilizar y así podréis comparar resultados.

Para crear nuestro certificado utilizaremos dos herramientas que vienen en la SDK que hemos descargado.

Estas son:

- makecert

- pvk2pfx

Procedemos a crear el certificado:

makecert -sv MiCertificado.pvk -n "CN=Microsoft Corporation" MiCertificado.cer -b 09/15/2014 -e 12/30/2105 -r

pvk2pfx -pvk MiCertificado.pvk -spc MiCertificado.cer -pfx MiCertificado.pfx -po [MiContraseña]

dir MiCertifi*.*

Listo, ya tenemos nuestro certificado, ahora deberemos instalarlo antes de firmar el ejecutable con SingTool.

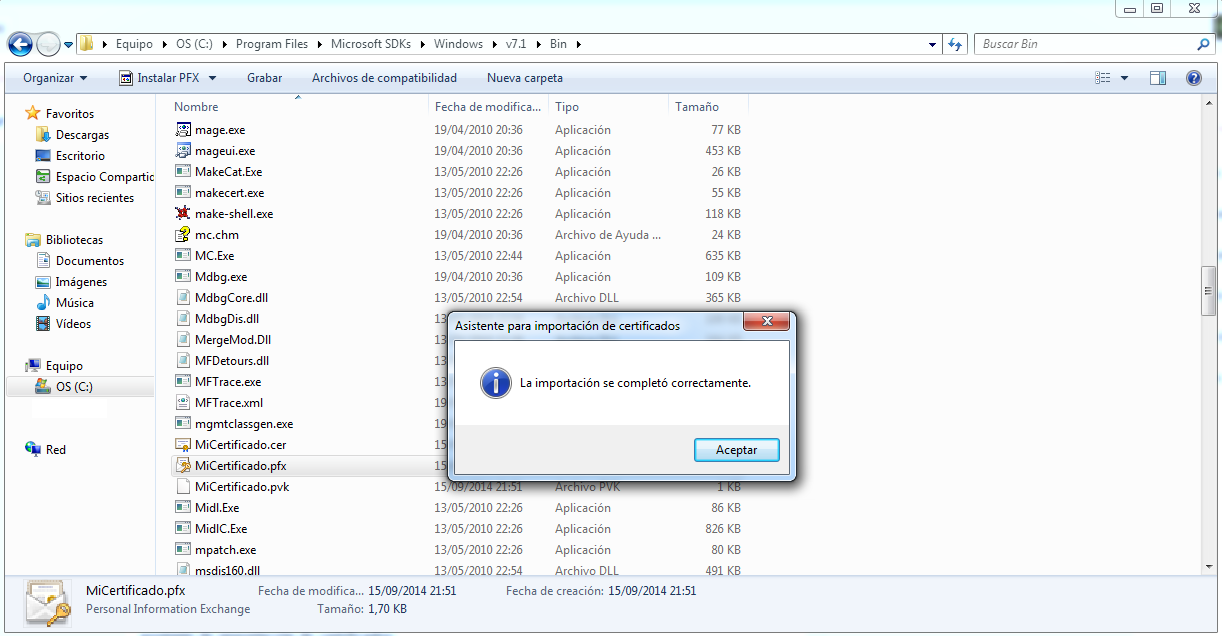

Para eso, simplemente debemos hacer click sobre nuestro archivo "MiCertificado.pfx" y seguir el asistente de importación de certificados:

Ahora comprobaremos que se ha realizado la instalación del certificado accediendo al almacén de certificados de Windows:

Como podemos ver se ha instalado correctamente, ya podemos firmar nuestro troyano educativo con dicho certificado:

signtool sign /t http://timestamp.digicert.com /n "nombre del sujeto" "C:\ruta\al\ArchivoParaFirmar.exe"

Perfecto!!! Ya hemos firmado nuestro pequeño... ahora toca el veredicto de los antivirus.

Si recordamos la entrada anterior, el mismo ejecutable firmado con OSSLSingcode, lograba bajar el ratio de detecciones a 17 / 53:

¿Pensáis que cambiará mucho el resultado?

Pues aquí lo tenéis:

https://www.virustotal.com/es/file/0c76925b7d47e962e5c468dc430968c3d8193ad6500560e3417015e812faaab7/analysis/1410811815/

¿Pensábais que por ser una herramienta de Microsoft ofrecería mejores resultados? xD

Os invito a que probéis con distintos algoritmos de cifrado con estas herramientas y comprobéis por vosotros mismos si cambian los resultados.

Saludos.

Referencias

http://msdn.microsoft.com/en-us/library/windows/desktop/aa387764%28v=vs.85%29.aspx

http://msdn.microsoft.com/es-es/library/8s9b9yaz%28v=vs.110%29.aspx

http://msdn.microsoft.com/es-es/library/bfsktky3%28v=vs.110%29.aspx

https://www.digicert.com/es/codigo/certificados-ev-authenticode.htm

http://msdn.microsoft.com/en-us/library/ff699202.aspx

**No me hago responsable del mal uso que se de a la información presentada. Esta información es de carácter didáctico.**